يمكن أن تتعرض الهواتف الذكية للاختراق دون أن يدرى أصحابها بذلك، فمع تطور الأساليب أصبحت خصوصيتك وهويتك معرضة للخطر باستمرار، مما يعني أنه بمجرد وصول الهاكرز إلى هاتفك أمست حياتك الشخصية متاحة أمامه صوت وصورة.

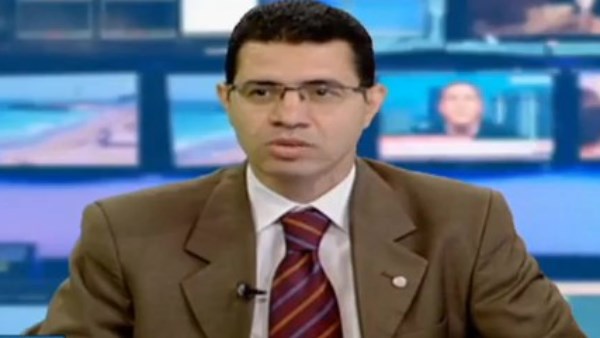

إذا كنت بحثت عن كيفية اختراق موبايل أو اختراق هاتف من خلال رابط خبيث، التقت «صدى البلد» بالخبير التكنولوجي احمد طارق، في ندوة بالموقع تدور معظم أسئلتها حول من هو متسلل الإنترنت؟، وكيفية حماية الهاتف الذكي من الاختراق.

من هو الهاكر أو متسلل الإنترنت.. وما الفرق بين الهاكر العشوائي والهاكر الأخلاقي؟

قال احمد طارق، مهندس كمبيوتر وشبكات أمن المعلومات، إن الهاكر الأخلاقي الذي يتم توظيفه في شركات كبرى، تستعين به من أجل سد ثغرات أو نقاط الضعف الموجودة النظام الأساسي للشركة لتجنب اختراقه من خلال القيام ببعض الاختبارات لاكتشاف نقاط الضعف الجديدة، بالإضافة إلى ذلك يقوم الهاكر الأخلاقي بتوعية الأشخاص حول المخاطر التي قد يتعرضوا لها أثناء استخدام شبكة الإنترنت.

أما الهاكر الغير أخلاقي، فهو يعمل في الخفاء نادرا ما يظهر لأنه يرتكب أعمال مخالفة للقانون، حيث يستغل نقاط الضعف في شبكات المؤسسات الكبرى وابتزازهم لدفع مقابل مادي، وبالنسبة للأشخاص يقوم الهاكر العشوائي باكتشاف نقاط ضعف ضحاياه ثم تهديدهم لدفع مقابل مادي بعد الاستيلاء على بياناتهم ومعلوماتهم المخزنة على الأجهزة الذكية.

كيف يختار الهاكر أهدافه؟

يوضح المهندس أحمد طارق، أنه بشكل عام الهدف الأساسي للهاكر في الوقت الحالي هو جمع البيانات، مبينا:«أننا في عصر من يجمع البيانات فهو يمتلك كل حاجة في الدنيا»، حتى الشركات الكبرى مالكة منصات التواصل الاجتماعي، كل لما تجمع معلومات اكتر كل لما تقدر تسوق أكثر وتحقق أهداف تسويقية أكبر.

وأضاف أحمد طارق، أن الهدف الرئيسي للهاكر هو المقابل المادي حيث يستغل البيانات والمعلومات التي يقوم بسرقتها من ضحيته لتحقيق العائد المادي، إذ يبتز الأشخاص بالصور الخاصة بهم لدفع المال مقابل الأفراج عن البيانات أو حذفها نهائيا، وحث طارق المستخدمين الذين يقعون فريسة للهاكر بتجاهل تهديداته وعدم الاستجابة لمطالبه، لأنه سوف يقوم بابتزازك أكثر من مرة.

هل يمكن للهاكرز اختراق البيانات والصور المحفوظة داخل تطبيق الخزانة على الهاتف الذكي؟

قال أحمد طارق، إنه لا يوجد نظام تشغيل آمن بالكامل ولا كلمات مرور آمنة، لأن البرمجيات الحديثة يتم تطويرها باستمرار لحل شفرات كلمات السر الخاصة بالمستخدمين، ولحماية البيانات الخاصة بك يلزم عملية تشفير كاملة، حتى إذ حاول طرف ثالث انتهاك بياناتك أو حاول اختراق نظام التشغيل يجد صعوبة أمام فك التشفير، حتى في حال تم اختراقها ستكون البيانات مشفرة في النهاية ولن يستفيد الهاكر منها.

هل يصعب اختراق التطبيقات التي تدعى تشفير البيانات؟

أوضح أحمد طارق، أنه على حسب نظام التشغيل والبيانات الموجودة على الجهاز، حيث تحول عملية التشفير جميع البيانات المستخدم لتشفير يصعب فكه بطريقة صعبة جدا يستحيل على المخترق فك تشفيرها، حيث تعمل بعض الشركات على تطوير عملية التشفير باستمرار.

ما هي أكبر علامة تدل على أن الهاتف مخترق؟

أشار المهندس التقني، أحمد طارق، إلى أن ارتفاع درجة حرارة الهاتف ليس دليلا على تعرضه للاختراق، وأوضح طارق أن سخونة الهاتف دليلا على تشغيله لمدة طويلة أو استخدامه في تشغيل الفيديوهات والألعاب، فليست حرارة الهاتف المرتفعة دليلا على اختراقه، ولكن قد تكون الدليل الأقوى على اختراق الهاتف هو نفاذ البطارية بسرعة أو ارتفاع حرارة الجهاز حتى أن لم يقم المستخدم بتشغيله.

هل يمكن للآخرين تهكير الهاتف الذكي والتجسس على المكالمات الهاتفية وكل ما يقوله المستخدم عن بعد؟

لفت المهندس المصري، أحمد طارق، إلى التجربة الحقيقية التي خاضها في مقابلة مع مذيعة قناة "صدى البلد" الفضائية، لميس سلامة، خلال اليومين الماضيين، أثارت تساؤلات رواد السوشيال ميديا وأن مجموعة صغيرة من المنتقدين للتجربة، قالوا أنني استخدم تطبيق تجسس متوفر على متجر التطبيقات الالكترونية، ولكنني لم استخدم التطبيق المذكور واتبعت طريقة أخرى لتنبيه المستخدمين إلى ما يمكن حدوثه عند اختراق الهاتف الذكي وكيفية الحماية منها.

وتابع طارق، إنه إذا استطاع أحد الأشخاص المحترفين في مجال التقنية حمل هاتفك الذكي لثوان معدودة يمكنه تثبيت أحد البرامج وإخفائها على جهازك لاستغلال بعض الأذونات الموجودة بالجهاز من بينها الميكروفون والكاميرا الخلفية والأمامية، وتشغيلها لمراقبة كل ما يقوم به مالك الجهاز.

وحث أحمد طارق مستخدمي الهواتف الذكية إلى ضرورة الانتباه إلى أن مثل عمليات التجسس أو المراقبة هذه قد تؤدي إلى حدوث مشكلات كبيرة جدا، بسبب استهانة بعض الأشخاص وعدم تصديق أنه يمكن اختراق هواتفهم أو لماذا سيقوم أحد بذلك.

نصائح لحماية الهواتف الذكية من الاختراق؟

أشار أحمد طارق، إلى أنه يتعين على المستخدم الانتباه إلى المصدر الذي يقوم بشراء الهاتف الذكي منه، ففي حال قام المستخدم بشراء الهاتف من مصدر معتمد أو من الشركة المصنعة له فلا داعي للخوف فهو آمن تمام، أما في حال قام بشراء الهاتف من مصدر غير موثوق به، فإن بعض البائعين سيئو النية يمكنهم بيع أجهزة مغشوشة على أنها ذو علامة تجارية شهيرة، فبالتالي يكون الجهاز غير آمن ويحتوي على برامج تجسس تنقل كل ما يقوم به مالك الجهاز إلى المتسلل.

شدد طارق على ضرورة إجراء مالكو الهواتف الذكية، عند شراء هاتف ذكي جديد أو مستعمل استعادة ضبط مصنع أولا قبل البدء في استخدام الجهاز، حتى يستطيع إزالة البرامج المخفية على الجهاز، وسيتعين على المستخدم التأكد من أن حماية الهاتف غير مكسورة أو مخترقة لانها تسهل تثبيت البرامج الخبيثة والتي يصعب إزالتها، بالإضافة إلى أن نظام التشغيل تابع للشركة المصنعة له، لأن بعض سئو النية يمكنهم إعداد نظام تشغيل مقلد أو مطبوخ يقوم بتتبع المستخدم على مدار 24 ساعة.

وتابع طارق، أنه يتعين على مستخدمي الهواتف الذكية استخدام بعض تطبيقات الحماية على أجهزتهم من بينها تطبيق مجاني يسمى Malwarebytes، فهو يمكنه اكتشاف البرامج المخفية على الجهاز، إلى جانب تطبيق آخر يدعى Anti Spy Mobile، فهو يمكنه العثور على التطبيقات الخبيثة على جهازك بالإضافة إلى التطبيقات الموجودة على الجهاز وتستخدم أذونات كثيرة ليست بحاجة إليها مثل تطبيقات واتساب المعدلة.